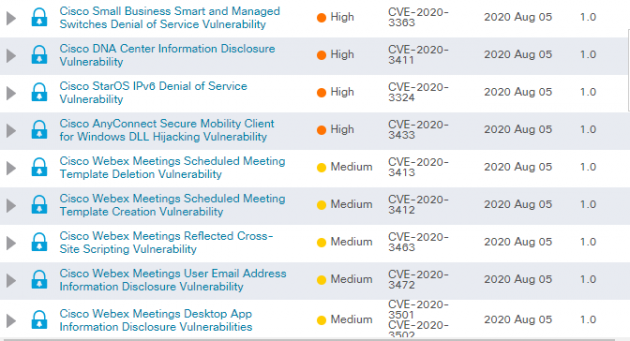

云安全日报200807:思科厂商多款产品发现漏洞,需要尽快升级

根据思科(Cisco)8月5日安全公告显示,思科多款产品爆出漏洞,需要尽快升级。以下是漏洞详情:

一.小型企业智能和管理型交换机

IPv6拒绝服务漏洞(CVE-2020-3363)

来源:https://tools.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-sbss-ipv6-dos-3bLk6vA

思科小型企业智能和管理型交换机的IPv6数据包处理引擎中的漏洞可能允许未经身份验证的远程攻击者在受影响的设备上导致拒绝服务。

该漏洞是由于对传入IPv6流量的验证不足所致。攻击者可以通过通过受影响的设备发送特制的IPv6数据包来利用此漏洞。成功的利用可能使攻击者导致交换机意外重启,从而导致DoS状态。此漏洞特定于IPv6通信。IPv4流量不受影响。

受影响产品:

以下思科产品低于固件2.5.5.47版本会受到影响

250系列智能交换机

350系列管理型交换机

350X系列管理型交换机

550X系列管理型交换机

小型企业200系列智能交换机

小型企业300系列管理型交换机

小型企业500系列管理型交换机

解决方案:

思科针对以下思科产品在2.5.5.47版中修复了此漏洞:

250系列智能交换机

350系列管理型交换机

350X系列管理型交换机

550X系列管理型交换机

以下思科产品已经停止维护,尽管这些交换机容易受到攻击,但Cisco不会提供固件修复,建议客户升级设备。

小型企业200系列智能交换机

小型企业300系列管理型交换机

小型企业500系列管理型交换机

二.思科全数字化网络架构(Cisco DNA)

信息泄露漏洞(CVE-2020-3411)

来源:https://tools.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-dna-info-disc-3bz8BCgR

Digital Network Architecture(DNA)是思科在2017年全面推出的全数字化网络架构。Cisco DNA Center 可作为 Cisco DNA 的网络管理和命令中心。在数分钟之内即可完成所有网络设备的调配和配置。使用先进的人工智能 (AI) 和机器学习 (ML) 技术,主动监控和优化网络,并排除故障。可与第三方系统集成,改善运营流程。

不过Cisco DNA Center软件中存在一个漏洞,允许未经身份验证的远程攻击者访问受影响系统上的敏感信息。

该漏洞是由于受影响的软件对身份验证令牌处理不当造成的。攻击者可以通过向受影响的设备发送精心编制的HTTP请求来利用此漏洞进行攻击。成功利用此漏洞可使攻击者访问包括配置文件在内的敏感设备信息。目前在内部安全测试期间发现此漏洞,暂未发现外部利用。

受影响的产品:

此漏洞影响 1.3.1.4 之前的所有Cisco DNA Center软件版本 1.3.x。

解决方案:

此漏洞在Cisco DNA Center软件版本1.3.1.4和更高版本中已修复

三.思科服务路由器系统(StarOS)

拒绝服务漏洞(CVE-2020-3324)

来源:https://tools.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-asr-dos-zJLJFgBf

Cisco StarOS的IPv6实现中的漏洞可能允许未经身份验证的远程攻击者在受影响的设备上导致拒绝服务。

该漏洞是由于对传入IPv6流量的验证不足所致。攻击者可以通过将精心制作的IPv6数据包发送到受影响的设备来利用此漏洞。成功的利用可能使攻击者导致设备意外重新加载,从而导致拒绝服务状态。

受影响的产品:

如果以下Cisco产品正在运行易受攻击的Cisco StarOS版本并启用了矢量数据包处理(VPP)功能,则此漏洞会影响以下Cisco产品。默认情况下,VPP功能处于禁用状态:

1.思科ASR 5000系列聚合服务路由器

2.思科虚拟化数据包核心单实例(VPC-SI)

解决方案:

早于21.15更新至21.15.31可修复

21.15更新至21.15.31可修复

21.16更新至21.16.4可修复

21.16.c更新至21.16.c11可修复

21.16.d更新至21.16.4可修复

21.17更新至21.17.4可修复

四.视频会议(Webex Meetings)

Cisco Webex Meetings是思科推出的一款集音频、视频和内容共享集于一身,通过云提供高度安全的 Web 会议服务。

1.跨站点脚本漏洞(CVE-2020-3463)

来源:https://tools.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-webex-mttngs-xss-3VbdxDuF

Cisco Webex Meetings的基于Web的管理界面中的漏洞可能允许未经身份验证的远程攻击者对受影响的服务的基于Web的管理界面的用户进行跨站点脚本(XSS)攻击。

该漏洞是由于受影响的服务的基于Web的管理界面未充分验证用户提供的输入而引起的。攻击者可能诱使用户单击恶意链接,从而利用此漏洞。成功的利用可能使攻击者可以在受影响的界面的上下文中执行任意脚本代码,或访问敏感的基于浏览器的信息。

受影响的产品:

此漏洞影响早于基于云的Cisco Webex Meetings T40.6.0发行版。

解决方案:

思科已在基于云的Cisco Webex Meetings T40.6.0和更高版本中解决了此漏洞。无需用户操作。客户可以使用服务GUI中的“帮助”功能来确定当前的补救状态或软件版本。

2.电子邮件信息泄露漏洞(CVE-2020-3472)

来源:https://tools.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-webex-mAkmV4qc

Cisco Webex Meetings的联系人功能中的漏洞可能允许具有合法用户帐户的经过身份验证的远程攻击者访问敏感信息。

该漏洞是由于对在用户联系人中添加的用户的不当访问限制造成的。一个Webex Meetings站点上的攻击者可以通过向Webex Meetings站点发送特制请求来利用此漏洞。成功利用该漏洞可以使攻击者查看另一个Webex站点上的用户详细信息,包括用户名和电子邮件地址。

受影响产品:

此漏洞影响早于基于云的Cisco Webex Meetings 40.7.0发行版。

解决方案:

思科已在基于云的Cisco Webex Meetings 40.7.0及更高版本中解决了此漏洞。无需用户操作。客户可以使用服务GUI中的“帮助”功能来确定当前的补救状态或软件版本。

3.桌面应用程序信息泄露漏洞(CVE-2020-3501/CVE-2020-3502)

来源:https://tools.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-webex-client-g3zevBcp

Cisco Webex Meetings Desktop App用户界面中的多个漏洞可能允许经过身份验证的远程攻击者从其他Webex用户获取受限信息。

这些漏洞是由于从网站返回给应用程序的参数输入验证不正确所致。具有有效Webex帐户的攻击者可以说服用户遵循旨在将恶意路径参数返回给受影响软件的URL,从而利用这些漏洞。成功利用该漏洞可能使攻击者从其他Webex用户获取受限信息。

受影响产品:

这些漏洞影响了Cisco Webex Meetings Desktop App版本39.5.24、40.4.6和40.6之前的版本。

解决方案:

思科Webex Meetings桌面应用程序40.4.6及更高版本,40.6及更高版本可修复

Cisco Webex Meetings Desktop App, lockdown versions 39.5.24及更高版本可修复

思科Webex Meetings Server 3.0 MR3安全修补程序3和更高版本,4.0 MR3安全修补程序2和更高版本可修复

查看更多漏洞信息 以及升级请访问官网:

https://tools.cisco.com/security/center/publicationListing.x